362

pages

1374

personnes en parlent

2103

copies vendues

449

cafés consommés

Contenu du E-Book

Les points clés que vous allez apprendre

Introduction au Hacking

Rappels sur les lois: Détails et réflexions sur les lois qui réglementent le hacking.

Historique du hacking: Retour vers les premiers hackers, l'évolution des menaces, les premières attaques...etc

Le hacking de nos jours: Chiffres troublants et interprétations sur le hacking. Définitions des 4 grandes bases de la sécurité informatique.

Qu'est-ce qu'un Hacker ?: Tous les types de hackers passés en revue et explications sur leurs différentes motivations.

Définitions sur les termes de hacking: Mise au point sur tous les termes utilisés (malwares, fuzzers, backdoor, 0day, Trojan...etc).

Le Hacking Éthique

Que fait un hacker éthique ? La vraie définition d'un hacker, et la vraie façon de sécuriser systèmes et vies privées.

Déroulement d'un test d'intrusion: Comprendre comment l'attaque fonctionne et explications des différents tests d'intrusion (boite noire, blanche, grise) visant à sécuriser le système.

Les 5 phases du hacking: Détails sur les 5 grandes phases d'un piratage typique nous visant, de la reconnaissance à la suppression des traces.

Mise en pratique approfondie d'une attaque: Tous les aspects d'une attaque (footprinting, cartographie réseau, Metasploit, etc...) et leur utilité pour la sécurité informatique.

Le Social Engineering

Des définitions s'imposent: La fameuse "faille humaine" sera expliquée en détail.

Les 3 étapes du Social Engineering: Comprendre les pièges avec les trois grandes étapes qu'un attaquant utilise, et comment les déjouer une par une.

On parlera également des protections efficaces contre le "E-Whoring".

Simulations d'attaques: Détails sur les démarches des attaquants afin d'en déduire des méthodes de prévention claires et efficaces.

Les attaques par Phishing: L'une des menaces les plus populaires. Mises en pratique et démarches à suivre pour les détecter. Nous verrons comment nous en prémunir, et ce qu'il faut faire si l'on en est victime

Les Failles Web

Sécurité JavaScript: Pourquoi il ne faut pas faire confiance à JavaScript et comment protéger son site.

Faille XSS (Cross-Site Scripting): Se protéger contre cette faille très populaire qui permet à un attaquant de prendre le contrôle total de votre site.

Attaques CSRF (Cross-Site Request Forgery): Explications et méthodes de prévention efficaces.

Failles Include: Failles LFI (Local File Inclusion) et RFI (Remote File Inclusion).

Injection SQL: Beaucoup de sites en sont faillibles. L'Injection SQL à l'aveugle est également traitée.

Protéger son site et son serveur web: Sécurité PHP & Apache, fichiers .htaccess et robots.txt.

Les Failles Réseau

Fonctionnement des réseaux TCP/IP: Comment circulent les données sur le réseau avec un exemple de connexion à un site web.

Les attaques par déni de service: Attaques DDOS, botnets, ping de la mort, attaques Smurf, SYN flood, ARP spoofing et poisoning avec leurs contre-mesures.

Le sniffing réseau: L'exemple WireShark, l'attaque de l'homme du milieu, l'ARP spoofing, le DNS Spoofing, les vols de session et toutes les techniques pour s'en protéger efficacement.

Failles Wi-Fi: Explications sur la faiblesse du vieux protocole WEP et comment régler le problème. Définitions du WarDriving et du WarChalking.

Le Hacking Système

Cracking de mots de passe: Exemple avec John The Ripper, explications sur les tables Rainbow et contre-mesures générales.

L'élévation des privilèges: Les 4 façons d'élever ses privilèges avec les façons de s'en prémunir.

Virus, Cheval de Troie et Keylogger: Nous détaillerons ces trois grands types de programmes malveillants un par un et nous donnerons des informations méconnues à leur sujet pour bien les combattre.

Étude d'un malware typique: En décortiquant un malware, nous verrons comment nous en prémunir à l'aide d'une méthode vraiment efficace, LA méthode antimalwares.

Les Failles Applicatives

Buffer Overflow: Explications, exemple et contre-mesure à propos du débordement de tampon, l'une des failles applicatives les plus populaires.

Stack Overflow: Explications, exemple et contre-mesure à propos du débordement de pile, également très populaire.

Heap Overflow: Explications, exemple et contre-mesure à propos du débordement de tas.

Attaque Shatter: Explications, exemple et contre-mesure à propos de l'attaque Shatter, l'une des plus méconnues.

Le Fuzzing: Explications sur le Fuzzing, notamment comment repérer des plantages dans nos programmes et les corriger.

Chiffrements et Principes de Sécurité

Cryptologie et Cryptographie: Nous verrons les définitions de ces termes et les différences entre hachage, encodage et chiffrement.

Chiffrement symétrique et asymétrique: Les différents types de chiffrements seront également passés en revue avec un petit mot sur les certificats.

Stéganographie: Nous parlerons également de la Stéganographie permettant de cacher des informations à l'intérieur de fichiers images ou audios.

Bonus

Recevez du contenu additionnel à lire

3 e-books vous sont offerts gratuitement pour l'achat du guide "Les Bases de la Sécurité Informatique".

BONUS 1 : Le Hacking par où commencer

Dans cet e-book, vous apprendrez l'état d'esprit et les compétences d'un hacker habituellement acceptées par la communauté. Nous verrons la psychologie, l'éthique et les ressources d'un hacker respectueux de la loi.

BONUS 2 : Voici pourquoi vous vous faites avoir

Assez d'être piraté(e) ? Assez d'être victime d'attaques ? Tour d'horizon sur les techniques bien cachées qu'on ne vous montre jamais mais qu'on utilise contre vous.

BONUS 3 : Débuter avec Kali Linux

Kali Linux est la distribution Linux de pentesting par excellence. Nous verrons comment l'installer dans une machine virtuelle puis nous parlerons des 10 outils les plus populaires pour agir avant que le mal ne soit fait.

Recevez votre copie maintenant et ne passez plus à côté de votre propre sécurité !

En appliquant les points donnés dans le guide vous saurez notamment :- Sécuriser vos systèmes et ceux des autres.

- Détecter et corriger des vulnérabilités informatiques.

- Comprendre le fonctionnement d'une attaque pour la déjouer.

- Prendre votre vie numérique en main, en vous mettant à jour techniquement.

- Comprendre toutes les bases qu'un hacker éthique doit connaître.

- Etudiant(e) en informatique.

- Développeur (web/système).

- Chef d'entreprise.

- Propriétaire d'un système fragile et peu sécurisé.

- Préoccupé par votre propre sécurité.

Les pirates n'attendent jamais et profitent justement de ceux qui négligent leurs informations ou leurs systèmes.

Attention, le guide respecte la loi française en étant orienté sécurité informatique uniquement, et ne donnera aucune piste pour pirater des systèmes ne vous appartenant pas.

Télécharger ma copie maintenant

Le téléchargement implique l'acceptation des Conditions Générales de Vente

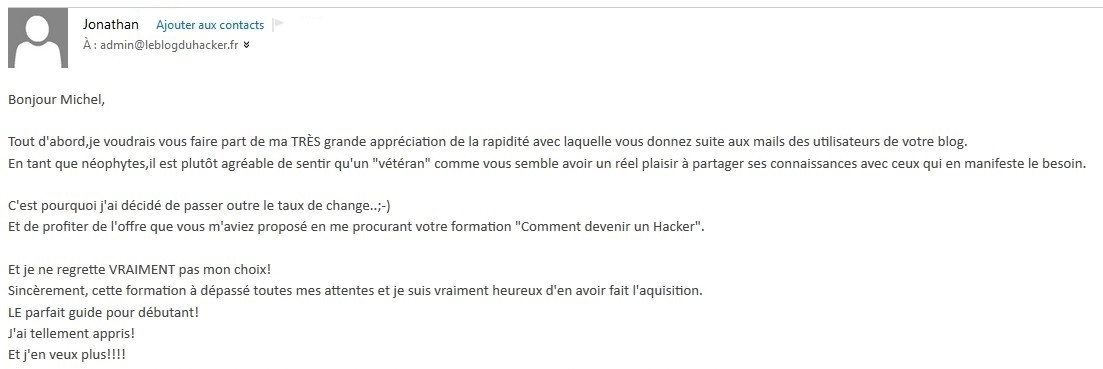

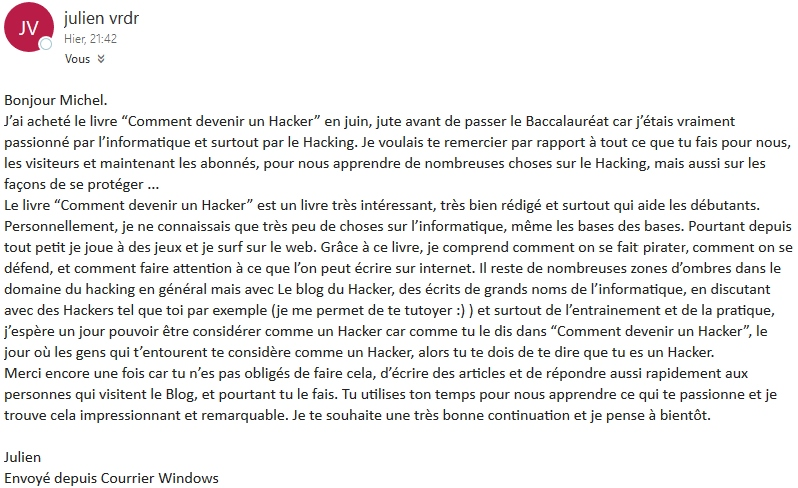

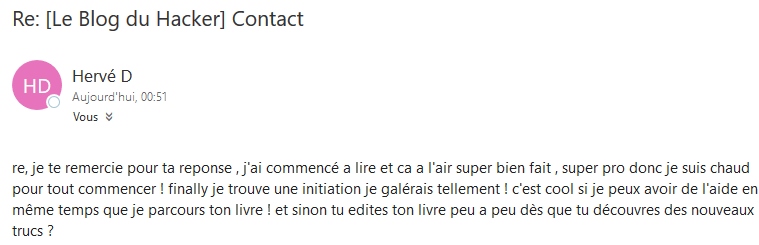

Feedbacks

Quelques feedbacks de personnes ayant déjà acheté le guide

Prix & Choix

Choisissez l'offre dont vous avez besoin

Pack Simple

27€ HT

- Le E-book Les Bases de la Sécurité Informatique

- Le E-book Le Hacking, par où commencer

- Le E-book Voici pourquoi vous vous faites avoir

- Le E-book Débuter avec Kali Linux

- Une page de contact VIP pour poser vos questions

- Les prochaines mises à jour du guide sur demande

Pack Double

39€ HT Au lieu de 46€ (27+19)

- Le E-book Les Bases de la Sécurité Informatique

- Le E-book Le Hacking, par où commencer

- Le E-book Voici pourquoi vous vous faites avoir

- Le E-book Débuter avec Kali Linux

- Le E-book Débuter avec Linux

- Le E-book Trucs & Astuces Linux

- Le E-book Introduction aux Scripts Shell

- Une page de contact VIP pour poser vos questions

- Les prochaines mises à jour des guides sur demande

E-book signifie "Livre électronique au format PDF" lisible sur smartphone, tablette, liseuse et ordinateur. Moyens de paiement acceptés : Chèque, Virement bancaire, PayPal ou CB.Si vous choisissez de payer par PayPal ou CB, vous serez automatiquement redirigé(e) vers la page de téléchargement après paiement.

À propos de l'auteur

Introduction de l'auteur de l'e-book